Підписуйтеся на наш телеграм канал!

Хакери підробили понад 1700 додатків для iOS для заробітку на рекламі

Дослідники з безпеки підрозділу Satori, що працюють у компанії HUMAN, виявили масштабну хакерську схему, що отримала назву «Vastflux». Кіберзлочинці підробили понад 1700 відомих додатків для iOS — все для отримання прибутків з реклами.

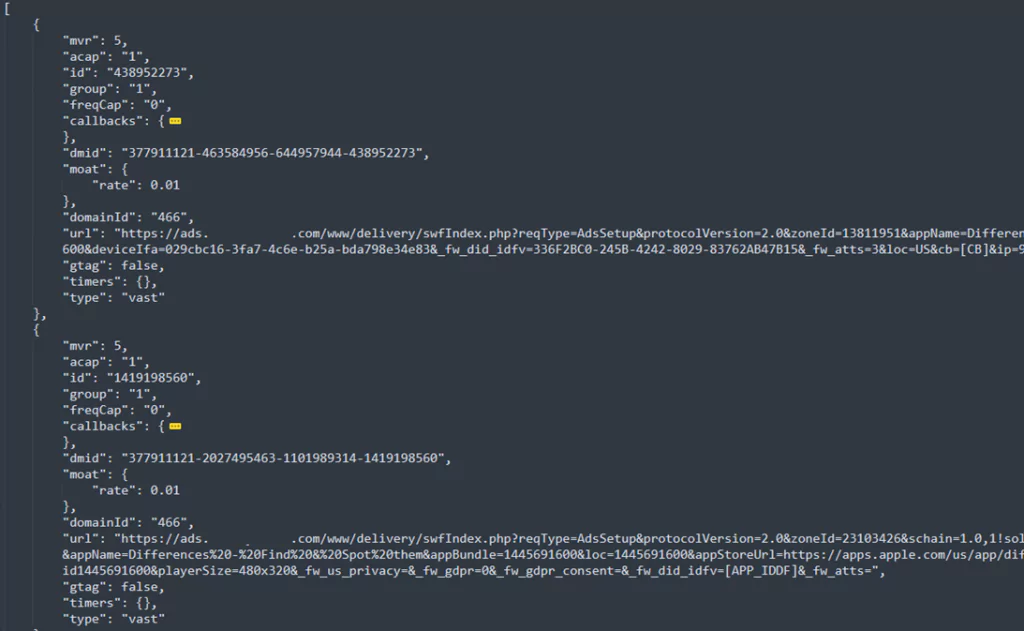

Експерти з’ясували, що хакери впроваджували шкідливий JavaScript-код у рекламні оголошення, а потім «нашаровували» відеоплеєри з рекламою один на одний. Так, що жодного з них не було видно користувачеві — всі вони відображалися за активним вікном. Однак із кожного запущеного відео шахраї отримували прибуток від монетизації. «Нашаровувати» таким чином у зловмисників виходило до 25 відеоплеєрів одночасно.

Такий спосіб шахрайства назвали «Vastflux» — все через шаблон показу відеореклами «VAST» і метод ухилення «fast flux», який використовується кіберзлочинцями, щоб приховати фішингові сайти за мережею скомпрометованих хостів, шляхом швидкої зміни великої кількості IP-адрес і записів DNS, пов’язаних з одним доменом.

Хоча шахрайство з рекламою не є негативним для користувачів додатків, воно викликає зниження продуктивності пристроїв, збільшує витрату заряду батареї та трафіку, а також може призвести до перегріву пристрою. Відеореклама споживає набагато більше енергії, ніж статична реклама, а декілька прихованих відеоплеєрів — тим більше.

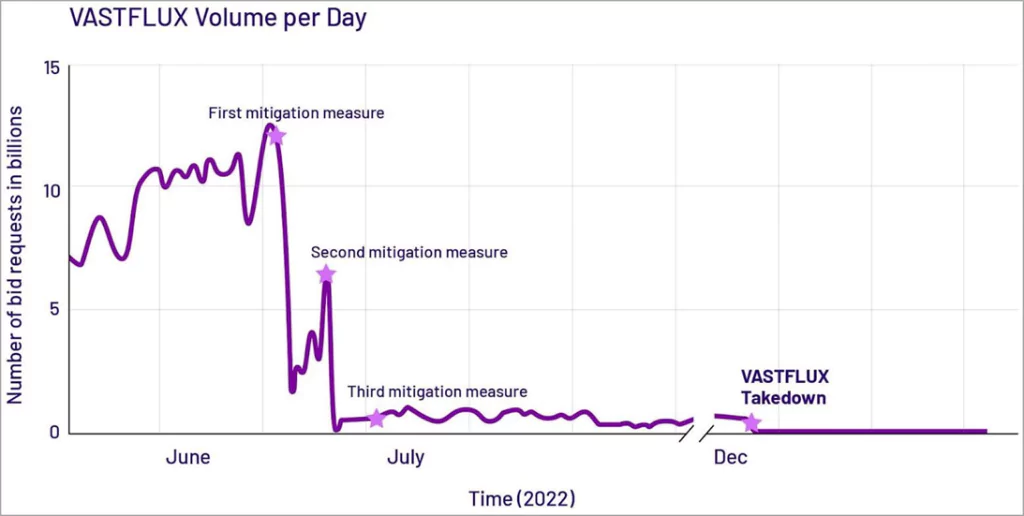

Щоб зупинити діяльність хакерів, спеціалісти з безпеки компанії HUMAN склали карту інфраструктури Vastflux і запустили три хвилі цільових дій у період з червня до липня 2022 року. Врешті-решт Vastflux на деякий час відключив свої сервери C2 і скоротив свої операції, а 6 грудня рекламні операції зупинилися повністю.

Нагадаємо, що декілька днів тому ми розповідали про новий тип хакерської атаки — кіберзловмисники поширюють шкідливе програмне забезпечення через порожні зображення в імейлах. Хакер відправляє потенційній жертві шахрайський документ, пов’язаний із сервісом управління електронними документами DocuSign. Жертву просять переглянути та підписати документ.

Ключову роль в атаці грає HTML-вкладення, відправлене разом із посиланням на DocuSign. Файл містить SVG-зображення, закодоване за допомогою Base64. Хоча зображення порожнє, воно містить JavaScript-код, який перенаправляє користувача на URL-адресу зі шкідливим ПЗ.