Підписуйтеся на наш телеграм канал!

Хакери використовують критичну вразливість для повного контролю сайтів WordPress

Платформа WordPress, яка використовується більш ніж на 800 мільйонах сайтів, випустила оновлення до версії 6.4.2 — воно усуває вразливість нульового дня.

Виявлена фахівцями з кібербезпеки вразливість пов’язана з технікою програмування Property Oriented Programming (POP), яка з’явилася в ядрі WordPress версії 6.4. Фахівці зазначають, що ця вразливість за певних умов може призвести до виконання довільного PHP-коду.

Особливістю POP-ланцюга є необхідність хакерського контролю всіх властивостей десеріалізованого об'єкта, це можливо завдяки функції PHP unserialize (). Для успішної реалізації атаки на цільовому сайті необхідна наявність вразливості ін'єкції (SQL-ін'єкція) об'єктів PHP, яка може бути виявлена у плагіні або надбудові теми.

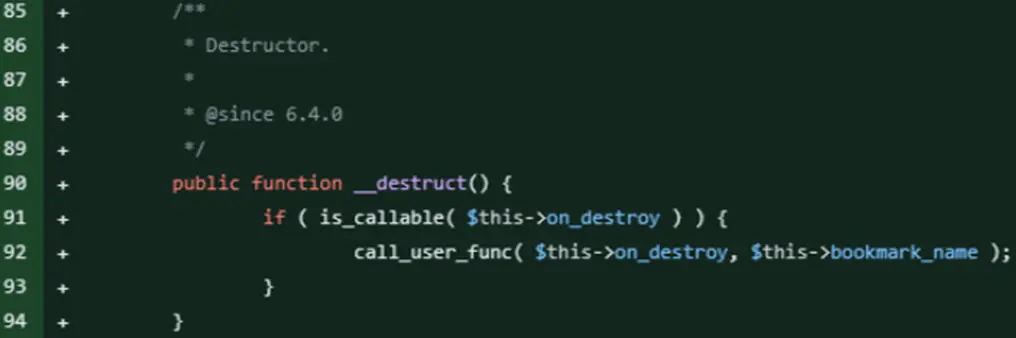

Фірма Wordfence, експерти з безпеки WordPress, надали додаткові технічні подробиці. Проблема пов’язана з класом «WP_HTML_Token», запровадженим у WordPress 6.4 для поліпшення розбору HTML у редакторі блоків. Цей клас містив магічний метод «__destruct», який використовував «call_user_func» для виконання функції, визначеної у властивості «on_destroy» з аргументом «bookmark_name».

Використовуючи вразливість ін'єкції об'єктів, хакер міг би контролювати ці властивості для виконання довільного коду.

І хоча вразливість сама по собі не критична, наявність експлуатованого POP-ланцюга в ядрі WordPress значно збільшує загальний ризик для сайтів на його основі.

За даними PatchStack, ланцюжок експлойтів для цієї проблеми кілька тижнів тому було завантажено на GitHub, а згодом додано у бібліотеку PHPGGC, яку використовують для тестування безпеки PHP-додатків.

Експерти рекомендують адміністраторам оновитися до останньої версії WordPress, попри те, що для експлуатації вразливості необхідні певні умови. Фахівці резюмують: адміністраторам сайтів критично важливо своєчасно усувати будь-які ризики безпеки, щоб не залишити хакерам жодної можливості для атаки.