Підписуйтеся на наш телеграм канал!

Науковці довели, що мільйони інтернет-користувачів власноруч компрометують свої дані

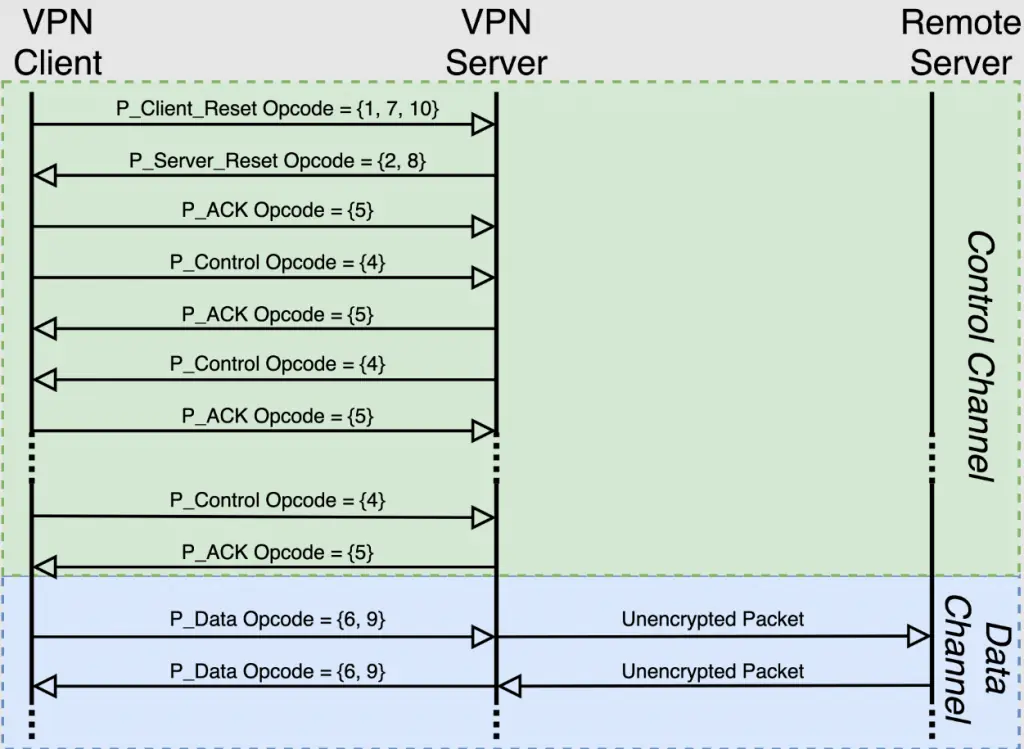

Група фахівців Мічиганського університету опублікувала результати дослідження, яке виявило три методи ідентифікації VPN-з'єднань, що встановлюються з використанням протоколу OpenVPN.

Під час тестування в мережі інтернет-провайдера Merit, що налічує понад мільйон користувачів, запропоновані способи ідентифікації змогли виявити 85% OpenVPN-сеансів за мінімального рівня помилкових спрацьовувань. Для перевірки було підготовлено утиліту, яка спочатку в пасивному режимі визначала OpenVPN-трафік, а потім проводила активне тестування сервера для підтвердження результатів. Створений аналізатор тестувався на дзеркальному потоці інтенсивністю близько 20 Гбіт/с.

У межах експерименту аналізатор успішно ідентифікував 1718 із 2000 тестових OpenVPN-з'єднань, встановлених імітованим клієнтом із використанням 40 різних типових конфігурацій (метод спрацював для 39 із 40 конфігурацій). За вісім днів у транзитному трафіку було виявлено 3638 OpenVPN-сеансів, з яких 3245 було підтверджено. Кількість помилкових спрацьовувань виявилася на три порядки нижчою, ніж у раніше пропонованих методів на основі машинного навчання.

Також дослідники перевірили ефективність комерційних VPN-сервісів у частині приховування OpenVPN-трафіку. З 41 протестованого сервісу, що застосовує обфускацію, трафік було виявлено в 34 випадках.

Сервіси, трафік яких не вдалося ідентифікувати, крім OpenVPN використовували додаткове тунелювання через шифровані з'єднання.

Нагадаємо — раніше британські дослідники навчили штучний інтелект точно розпізнавати натискання клавіш на комп’ютерній клавіатурі за звуком. Вчені пояснили: таким чином можна стежити за тим, що друкує людина, і навіть «підслухати» її паролі. В експерименті для перевірки ШІ мікрофоном слугував смартфон, який поклали поруч із ноутбуком.